Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- cisco

- 시스코

- XSS

- beebox

- bWAPP

- 오렌지태양아래

- wireshark

- webhacking

- hacking

- 레이스컨디션

- IEEE

- Router

- DORA

- GNS3

- IU

- 아이유

- ciscovlan

- 더골든아워

- 아이유콘서트

- cisco dhcp

- vlan.dat

- DHCP

- vlancisco

- dto1q

- flag

- ack

- VLAN

- 유애나

Archives

- Today

- Total

얄루

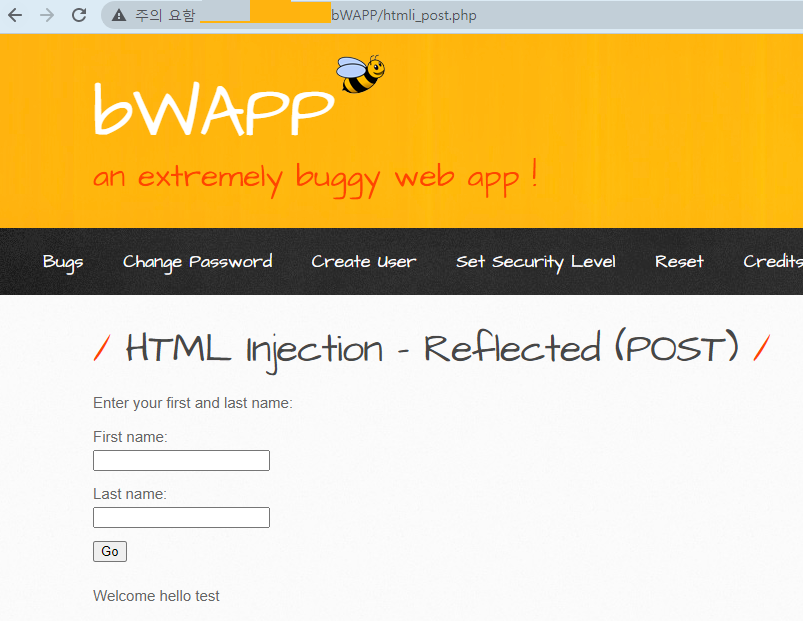

A1 | HTML_Injection_Reflected(POST) 본문

POST?

💡 URL이 아닌 HTTP 패킷에 값을 넣어서 보내는 방식. 그래서 URL로는 확인이 불가능!!! 패킷을 까봐야만 데이터를 확인할 수 있다.

일단 HTML 코드를 넣어서 출력이 되는지 확인해보자.

<h1>안녕</h1>

<a href="https://sgyallo.tistory.com">한글을 사랑하자</a>

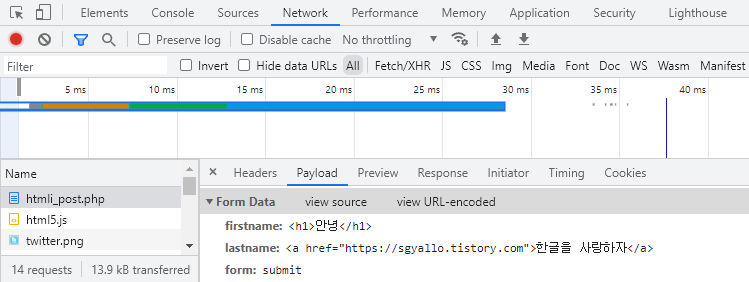

그렇지만 URL엔 여전히 표시가 안 되기 때문에 F12(개발자 도구)를 열어서 php payload를 확인해보았다.

⇒ URL에 보이지만 않을뿐, 공격은 성공한다.

POST 또한 GET과 같이 매개변수의 값을 검증하고,

HTML 이스케이프 문자가 포함되어 있으면 Replace해주는 방법으로 대응할 수 있다.

이 게시글은 테스트용으로 작성되었습니다.

해킹은 엄연한 불법입니다.

오로지 테스트용으로만 사용 바랍니다.

728x90

'모의해킹 > beebox' 카테고리의 다른 글

| A3 | Cross-Site Scripting - Stored (User-Agent) (0) | 2022.07.30 |

|---|---|

| A3 | Cross-Site Scripting - Stored (Change Secret) (0) | 2022.07.30 |

| A1 | HTML_Injection_Stored(Blog) (0) | 2022.07.17 |

| A1 | HTML Injection - Reflected (Current URL) (0) | 2022.07.11 |

| A1 | HTML_Injection_Reflected(GET) (0) | 2022.07.10 |